最近在折腾服务器的https连接,于是在apache,lighttpd,nginx之间来回折腾,可是VPS上怎么都支持不了tls1.1和tls1.2(更新的协议,更加安全),我就郁闷了。然后发现pi上的apache支持tls1.2,于是打算将VPS的服务器也换成Apache。可是折腾了半天之后,好不容易在VPS上弄好Apache,Virtualhost的https连接也没问题了,但是却依旧无法支持tls1.1和tls1.2,我就纳闷了。

做了大量的Google之后,终于发现了问题,原来是openssl版本的问题,VPS上的openssl版本是1.0.0e,但是要支持tls1.1和tls1.2,openssl的版本要求1.0.1,我嘞个去,明明aptitude update之后没有新软件的提醒……

在折腾了很久之后,也尝试过编译openssl之后还是不行,一怒之下,换个软件源!看之前openssl的编译日期已经是11年10月的事了,没理由源那边还没有更新……

然后根据Ubuntu的wiki,修改了/etc/apt/sources.list

替换成了下面这些:

deb http://archive.ubuntu.com/ubuntu/ quantal main restricted universe multiverse deb http://archive.ubuntu.com/ubuntu/ quantal-security main restricted universe multiverse deb http://archive.ubuntu.com/ubuntu/ quantal-updates main restricted universe multiverse deb http://archive.ubuntu.com/ubuntu/ quantal-proposed main restricted universe multiverse deb http://archive.ubuntu.com/ubuntu/ quantal-backports main restricted universe multiverse deb-src http://archive.ubuntu.com/ubuntu/ quantal main restricted universe multiverse deb-src http://archive.ubuntu.com/ubuntu/ quantal-security main restricted universe multiverse deb-src http://archive.ubuntu.com/ubuntu/ quantal-updates main restricted universe multiverse deb-src http://archive.ubuntu.com/ubuntu/ quantal-proposed main restricted universe multiverse deb-src http://archive.ubuntu.com/ubuntu/ quantal-backports main restricted universe multiverse

根据说明(Ubuntu 官方更新服务器(欧洲,此为官方源,国内较慢,但无同步延迟问题,电信、移动/铁通、联通等公网用户可以使用)),这应该是没有延迟问题的。

保存之后aptitude update一次,哗啦哗啦的满屏幕滚完之后得到一份报告,有800多个更新……

当时心里就一百万头草泥马奔腾而过……

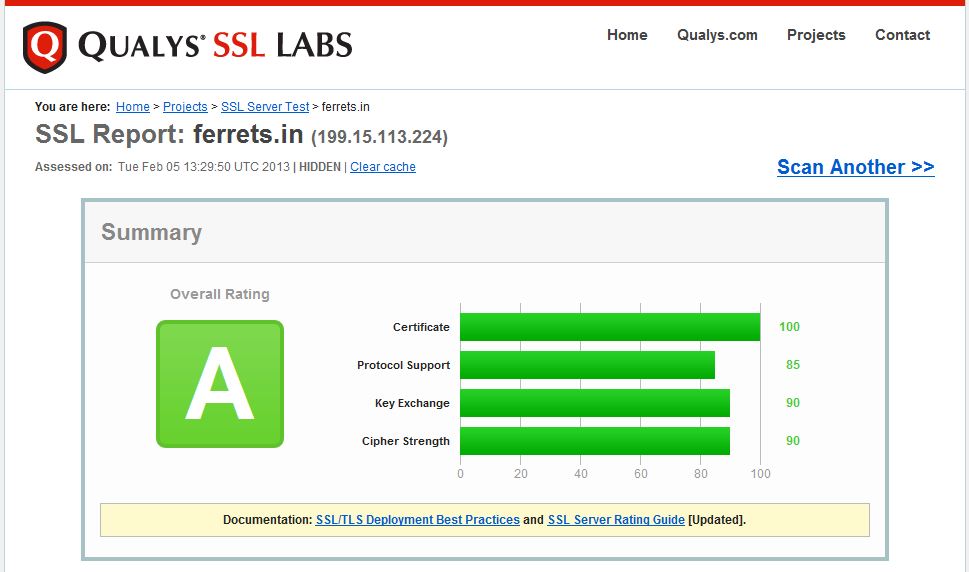

果断的更新,然后……lighttpd在reload一次之后居然就支持tls1.1和tls1.2了!但是apache仍然不知道配置文件里面的TLSvT1.1和TLSv1.2是何物……

看来需要继续研究……