嘛~是因为准备做来练练手什么的,于是我就弄出来了。

以下是参考书:

http://www.chinaunix.net/jh/6/16469.html

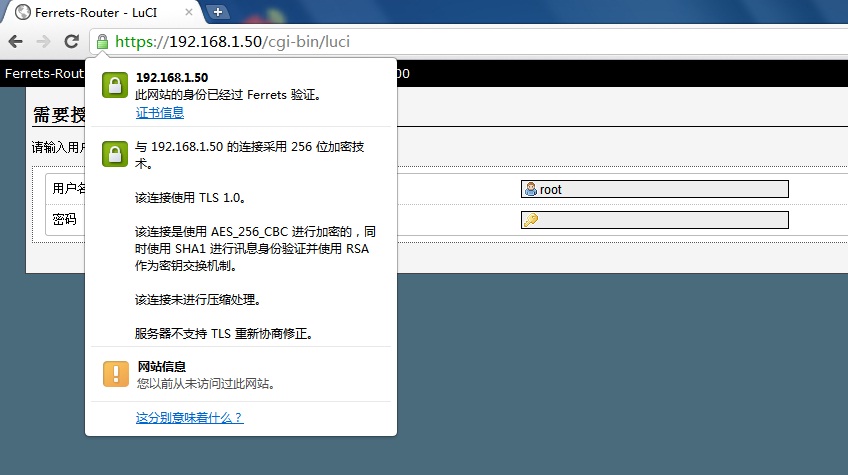

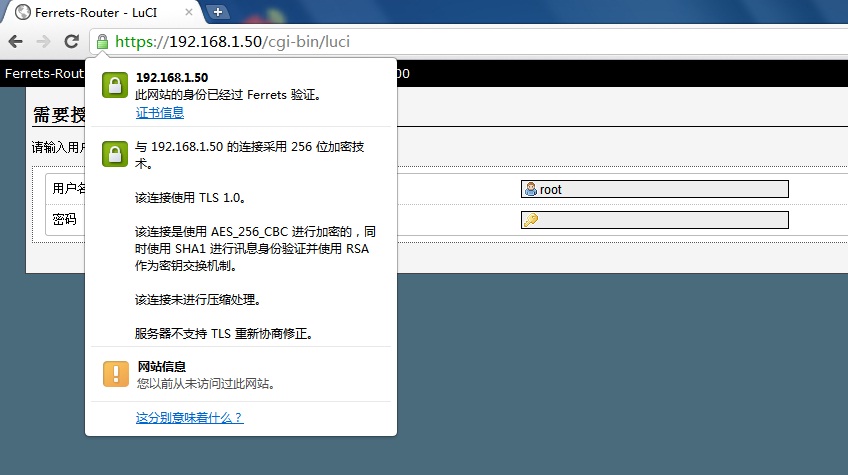

成品:

到Luci的安全连接

要求的软件包:

openssl-util

luci-ssl

uhttpd-mod-tls

切换目录到/etc/ssl/certs

———————————————–开端的分割线————————————————-

首先,是创建自己的证书:

openssl genrsa -out ca.key 1024

openssl req -new -x509 -days 3650 -key ca.key -out ca.crt

*这里需要输入信息

Country Name: CN 两个字母的国家代号

State or Province Name: GuangDong 省份名称

Locality Name: GuangZhou 城市名称

Organization Name: Family Network 公司名称

Organizational Unit Name: Home 部门名称

Common Name: Ferrets 你的姓名

Email Address: Ferrets@live.cn Email地址

得到ca.crt

这是CA证书,添加到“受信任的证书颁发机构”,或是“受信任的发布者”,以信任自己所颁发的证书

openssl genrsa -out server.key 1024

得到密钥

openssl req -new -key server.key -out server.csr

这是证书签署请求,在自己签署之后可以删掉

接下来是签署(sign.sh)

上面是一个sign.sh的脚本,用来签署证书,请放到/etc/ssl/certs,加上可以运行的属性。

./sign.sh server.csr

然后就是确认信息,确认添加数据到数据库(虽然我不知道用不用的上)

得到server.crt

这是服务器证书,添加到“个人”,以信任自己的网站。

————————————————承上启下的分割线———————————————–

接下来是启用这个自己签署的证书了。

在装上luci-ssl和uhttpd-mod-tls之后,uhttpd应该就可以监听443端口了。

修改“/etc/config/uhttpd”

找到“option cert” 修改后面的值为“/etc/ssl/certs/server.crt”

找到“option key” 修改后面的值为“/etc/ssl/certs/server.key”

*这里要注意一下,如果你没有ipv6的路由的话就不要监听[::]:443,会找不到的,监听0.0.0.0:443

保存,重启uhttpd。

————————————————华丽谢幕的分割线————————————————

接下来,请尝试用https来访问自己的路由吧~